5 steps to protect your personal information online

The internet has improved our lives in a number of different ways. Most businesses have chosen the internet as their primary means of making profits through selling their products online. Large companies are also using the internet to advertise their products and reach potential buyers without having to travel to their showrooms or retail stores. This makes it vital for you to protect your personal information online in 2018.

When it comes to entertainment and leisure, people are choosing social media as the perfect place to relax and get to meet new people. Although the internet has made our lives easier than ever before, have you ever thought of how susceptible your identity or privacy is to hackers, scams and other security threats?

The internet has become a dangerous place today. Privacy is becoming an increasingly rare commodity and that’s because most people are not fully aware of the dangers. What we can see is just the tip of an iceberg with serious threats being hidden underneath.

With an increase in networks, websites, and social media platforms, most people are continuously and carelessly revealing their identity online without having a second thought. In the process, you expose your personal information to third-party individuals who in return use the information to hack your emails, your accounts or even steal or damage personal information which was crucial to you.

This article has been researched and provides five steps that you can use to protect your personal information from possible hacks, damage or loss.

1. Private data protection

Did you know that the more information you share online the easier it is to get hacked? While you might think that your Facebook, Gmail or Yahoo account are safe and free from cybercrime just because you have a private password, it’s not. The moment you share your identity online, it becomes pretty easier for hackers to track and finally steal valuable information from you.

To stay safe, it’s advisable that you delete all useful personal data from your social media sites. Revealing simple information such as birthdays, mothers maiden names and pet names can lead to unscrupulous people gaining access to your accounts through recover methods.

Secondly, keep your social media account barren by deleting your date of birth, email address, and phone numbers. Remember, the more information hackers get about you, the easier it is for them to reach you.

Finally, consider adjusting your privacy settings. Here, you need to change your privacy settings in all your social media account to only allow a few trusted friends and family members access your personal information. Oversharing of information is very dangerous and in many cases, it leads to home break-ins by criminals who discover that you’re not around.

2. Use a secure wireless connection

We all love free internet but did you ever think of how risky it is especially when you don’t have strong passwords and firewalls on your device? A free Wi-Fi network will give you access to information online but imagine what would happen if there was an experienced hacker nearby. All your secret files will definitely be accessed, stolen or even be used against you.

Therefore, to protect your personal information online, it’s wise to avoid using unsecured public networks. On the other hand, if you own a router, it’s advisable that you use strong passwords that are hard to guess. To guarantee data protection from hacker cyber-security, it’s advisable that you avoid connecting your PC or Android device to unsecured public networks.

3. Use two-factor authentication and check for encryption

Two-factor authentication is one of the best ways of securing personal information from potential hackers. When logging in to your social media sites, a special code is sent to your device via text or generated by a smartphone app. Although the process is time-consuming, it offers an authentic way of securing your personal information from possible cybercrime.

Apart from the two-factor authentication, it’s advisable that you look for encryption every time you visit a website. The reason why most people end up losing funds, crucial data or personal information is because they share their information on unsecured websites. Before sharing your credit card information or making online transactions always ensure that the website has a security lock symbol at the top left and an extra “s” symbol at the end of http (https) in the address bar.

4. Strong passwords

The most common way of protecting your online identity from possible cybercrime is by creating strong passwords. For even more added security, it’s advisable to create long passwords with a mix of letters, numbers, and symbols. Some people might find it easy but imagine creating a couple of passwords for different social media accounts—of course, it will be difficult to remember all the passwords.

Password manager apps have come to the rescue to help you remember all the passwords you create for all your different sites. With third-party trusted apps such as LastPass and 1Password, managing your passwords will now be easy and fun. For more information check out our article – How to make a strong password for 2018

5. Beware of phishing sites

Phishing websites masquerade as genuine websites and attempt to steal your information by having you enter it as you normal would. This trick is used by the majority of cybercriminals to access things such as your internet banking, e-commerce accounts and social media accounts. To stay safe, always double-check the websites you log into, avoid sharing your email address to unknown internet users, and avoid money offers, job opportunities, and donation requests from strange or unfamiliar senders.

Other tips to protect your personal information online

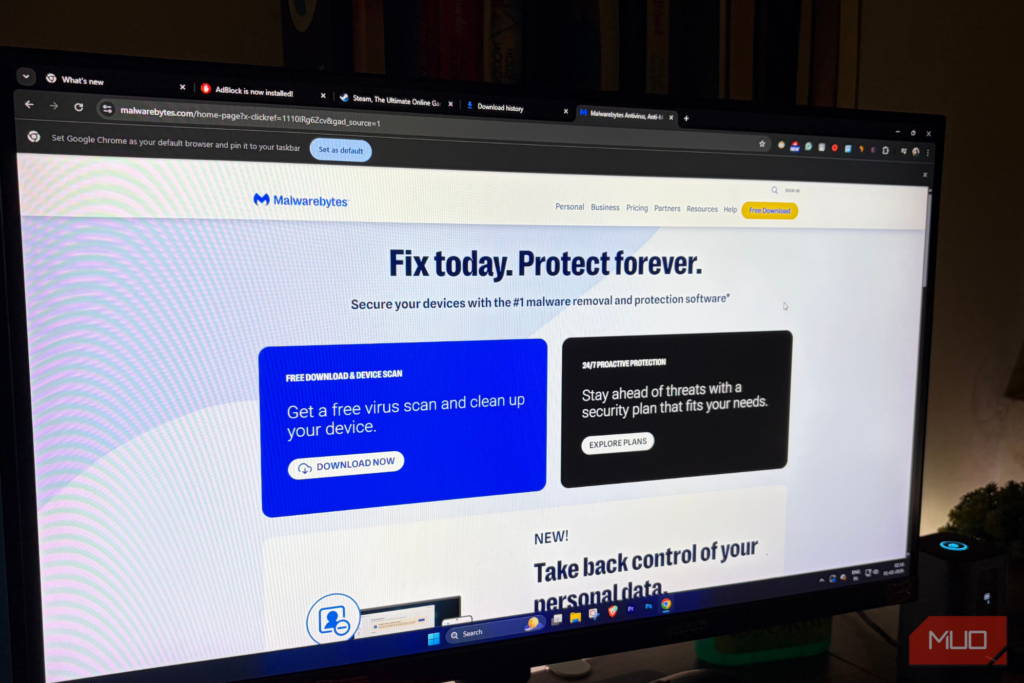

Apart from the above steps, there are many other ways through which you can protect your personal information from possible hacking. Some of these steps include; scanning your PC for possible malware, avoiding taking part in online quizzes, utilising private browsing, as well as keeping all your online activities as private as possible. By doing this, you’ll not only secure your personal information but also protect your PC, Android or tablet devices from possible malware attack.

Be the first to write a comment.